links

La storia di wikileaks - prima parte

italo losero

In questo giorni, dicembre 2010, una bomba si aggira per la rete: è una bomba a grappolo perchè diffusissima e pronta ad esplodere; è legata alla sorte di Julian Assange, il fondatore di wikileaks.

E' costituita da due parti:

La prima è un file, grande circa un gigabyte e mezzo, che contiene tutti i documenti di wikileaks non ancora pubblicati; risale al periodo dei file sull'Afghanistan (agosto) è criptato, non se ne conosce la password, si chiama 'insurance', assicurazione; più precisamente ''insurance.aes256', è facilissimo da trovare in rete e scaricare; per vederlo è necessario avere una password che è uno dei segreti meglio custoditi in rete. Da che se ne sa, tutta la 'potenza di fuoco' della CIA è impegnata a cercare di decriptarlo con migliaia di supercomputer.

ancora pubblicati; risale al periodo dei file sull'Afghanistan (agosto) è criptato, non se ne conosce la password, si chiama 'insurance', assicurazione; più precisamente ''insurance.aes256', è facilissimo da trovare in rete e scaricare; per vederlo è necessario avere una password che è uno dei segreti meglio custoditi in rete. Da che se ne sa, tutta la 'potenza di fuoco' della CIA è impegnata a cercare di decriptarlo con migliaia di supercomputer.

L'algoritmo di criptazione AES è di derivazione militare; si dice che l'autore dell'algoritmo abbia previsto delle 'backdoor', delle scorciatoie per decriptarlo; per ora nessuno è riuscito. File criptati a 256 bit non sono facili da decriptare se non si sa la password; un supercomputer (inesistente ad oggi) in grado di provare un miliardo di miliardi di combinazioni al secondo ci metterebbe in teoria 3*10^51 anni ( cioè la cifra 3 con cinquantuno zeri dopo).

La seconda è una costellazione di siti: Assange, prima di essere arrestato, ha comunicato che esistono almeno 335 siti-copia di Wikileaks; (oggi sono molto di più). E' stata predisposta una procedura con la quale, da ogni sito-copia, è possibile creare una nuova copia. Per farlo, è sufficiente avere a disposizione un server linux, scaricare un file e decompattarlo con la password 'ONION' oppure 'ROUTER'. Con tutte le altre parole non funziona. Solo 'onion' e 'router'. Curioso.

Gli operatori di sistema sono troppo intelligenti per aver scelto queste due parole a caso; se sono lì, hanno un motivo di esistere. Indagando un po' nel passato prossimo della rete, non si fa fatica a trovarne il senso. Si accavallano concetti che sembravano separati, si allontanano e ricongiungono, fino a suggerire una strada: la storia di Wikileaks porta a concludere che non è altro che un clamoroso autogol degli Stati Uniti; così com'è successo per internet, di nuovo qualcosa è sfuggito al controllo.

Per chi ha tempo di leggere e curiosità da spendere, cerco di mettere insieme i pezzi per ricostruire la storia di quello che forse è stato il più grande misunderstanding della storia delle comunicazioni.

* * *

ONION e ROUTER si riferiscono a Onion Routing o OR, la rete a cipolla: è uno dei progetti di ricerca universitari finanziati da qualche agenzia governativa USA. I nomi fanno venire i brividi a chi conosce la storia della rete: DARPA, US Naval Research Laboratory. Gli stessi che hanno finanziato le prime ricerche sul TCP/IP, cioè su internet, nel 1969.

ONION e ROUTER si riferiscono a Onion Routing o OR, la rete a cipolla: è uno dei progetti di ricerca universitari finanziati da qualche agenzia governativa USA. I nomi fanno venire i brividi a chi conosce la storia della rete: DARPA, US Naval Research Laboratory. Gli stessi che hanno finanziato le prime ricerche sul TCP/IP, cioè su internet, nel 1969.

Intorno al 1996/1998 la ricerca su questa 'rete a cipolla' che ha lo scopo di rendere anonimi i mittenti delle comunicazioni viene finanziata, i risultati presentati alla IEEE, nasce uno spin-off commerciale (Freedom network) che non riesce però a sopravvivere: nessuno lo finanzia.

Nel 1999 si spengono le luci su OR: non ci sono finanziatori (esattamente ciò che capitò con internet, una volta raggiunti gli scopi) e i militari giudicano terminata la ricerca. Probabilmente è proprio in questo momento che OR continua a vivere come progetto riservato tra le agenzie di intelligence.

A questo punto qualche parola su OR: è un sistema che serve a garantire l'anonimato a chi invia comunicazioni in rete; cioè il destinatario della comunicazione non può sapere chi ha inviato il messaggio; il mittente risulta irrintracciabile. Ciò serve a militari, ambasciate, etc che operano in paesi totalitari nei quali il controllo della rete è governativo.

Le ricerche universitarie, però, sono pubbliche e dure a morire; al primo Privacy Enhancing Technologies Workshop (Workshop on Design Issues in Anonymity and Unobservability, in nome dic e tutto) viene presentata la 'cipolla' (guardate il programma) e in quell'occasione si incontrano due persone che avranno un ruolo nella nostra storia: Syverson e Dingledine, porteranno avanti gli studi sul tecnologico ortaggio.

DARPA non sta a guardare: nel 2001 riprende i finanziamenti, per poter comunque essere dentro al progetto, che riceve il premio 'edison innovation award'; ciò comporta nuovi studi e la completa riscrittura del codice, il progetto prende il nome di TOR (The Onion Router, se n'era già parlato su questo sito alla voce tunneling). Come (quasi) tutti i progetti di ricerca si apre all'open source e nell'ottobre 2003 viene pubblicato con la più ampia delle licenze, la licenza MIT. Anche in questo caso l'open source ha un ruolo cruciale nello sviluppo delle tecnologie.

Questo è un punto fondamentale da capire: aprendosi in questo modo, TOR non può essere un software-spia in mano agli americani: il codice è aperto, ogni programmatore può vedere come si comporta.

E i militari erano daccordo? Sì. Se non fosse diventato un progetto 'open' chiunque si sarebbe accorto che un nodo della rete TOR era, in realtà, un nodo militare. Aprendola a tutti non poteva esserci questo rischio; i militari, grazie alla sicurezza intrinseca, potevano utilizzarla senza 'dare nell'occhio'.

Il 2004 è un anno cruciale; sia DARPA che Operation Naval Research cessano il finanziamento che continua con EFF, electronic frontier foundation, la fondazione no-profit che ha a cuore la libertà della rete; lo supporterà fino al novembre 2005, anno di nascita di TOR PROJECT che riceve finanziamenti da diverse entità.

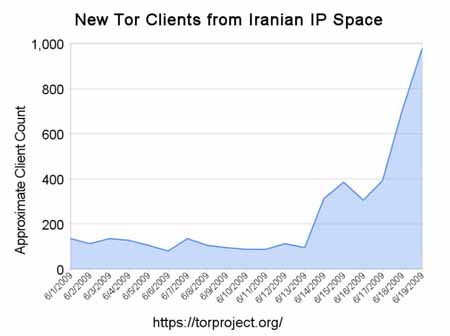

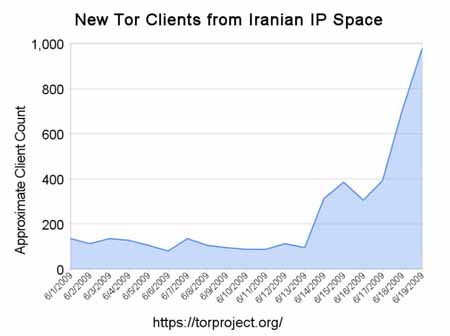

Da questo momento chiunque voglia restare anonimo usa TOR: ambasciate, comuni cittadini, dissidenti, giornalisti: grazie ad esso abbiamo avuto notizie dalla Cina, dall'Iran, da tutti i paesi che hanno costruito 'muri di fuoco' per proteggere la rete. La 'cipolla' cresce a dismisura, i nodi intermedi diventano moltissimi. Può essere interessante vedere l'uso di TOR in Iran:

Quel Roger Dingledine di cui sopra, un ricercatore, nel luglio 2005 presenta in una conferenza la rete TOR, mettendo l'accento su un concetto da tenere bene in mente, perchè è all'origine dell'uragano wikileaks di oggi:

Migliaia di persone conoscono questi argomenti; non sono certo segreti. Anche lo svedese Dan Egerstad li conosce; per verificarli costruisce cinque exit-node; la procedura è pubblica, il programma open source. Osserva che le comunicazioni sono effettivamente 'in chiaro' e guarda cosa passa sui suoi nodi. La reazione è poco entusiasmante: è tutto porno. La rete TOR viene utilizzata da chi vuole vedere porno online senza farsi 'beccare' come mittente della navigazione. Poi guardando meglio tra ciò che resta si accorge che ci sono, in chiaro, messaggi riservati da una ambasciata all'altra. Login e password di indirizzi email di alti funzionari. Comunicazioni riservatissime su vicende internazionali. Le comunicazioni delle ambasciate di Australia, Giappone, Iran, India e Russia, impiegati degli uffici del Dalai Lama, messaggi di gruppi di attivisti.

Ad Egerstad prende un po' il panico: è assolutamente sicuro di non essere l'unico a poterlo fare; anzi chiunque gestisce un exit-node lo può fare, e si spiega del perchè ci siano così tanti volontari che li costruiscono. Indagando, scopre che molti di questi hanno un traffico enorme, non certo possibile a chi gestisce volontariamente un server; sono probabilmente server gestiti da organizzazioni con grande capacità di spesa.

Ad Egerstad prende un po' il panico: è assolutamente sicuro di non essere l'unico a poterlo fare; anzi chiunque gestisce un exit-node lo può fare, e si spiega del perchè ci siano così tanti volontari che li costruiscono. Indagando, scopre che molti di questi hanno un traffico enorme, non certo possibile a chi gestisce volontariamente un server; sono probabilmente server gestiti da organizzazioni con grande capacità di spesa.

Non sa che fare. Il pensiero di passare tutto alle autorità svedesi lo tenta, ma sa che in questo caso verrà usato come sistema di spionaggio; fedele all'etica-hacker, cerca qualche altro modo per denunciare al mondo questa vulnerabilità di sistema.

Così avvisa tutti i governi interessati dai messaggi che ha visto.

Nessuno risponde, tranne... l'Iran, che è interessatissimo e vuole sapere tutti i minimi dettagli.

Egerstad è disperato; non può certo rivelare tutto solo all'Iran. E' in possesso di un segreto (non tanto) che è peggio di una bomba nucleare e non sa a chi comunicarlo.

Studia un sistema semplice: delle centinaia di email/password che ha visto ne pubblica 100 sul suo blog; in questo modo tutti avrebbero potuto controllare l'effettiva verità di quanto diceva.

Il messaggio sul blog terminava con " I'm just going to put it online and see what happens'' (voglio solo vedere cosa capita).

Avesse immaginato...

E' costituita da due parti:

La prima è un file, grande circa un gigabyte e mezzo, che contiene tutti i documenti di wikileaks non

ancora pubblicati; risale al periodo dei file sull'Afghanistan (agosto) è criptato, non se ne conosce la password, si chiama 'insurance', assicurazione; più precisamente ''insurance.aes256', è facilissimo da trovare in rete e scaricare; per vederlo è necessario avere una password che è uno dei segreti meglio custoditi in rete. Da che se ne sa, tutta la 'potenza di fuoco' della CIA è impegnata a cercare di decriptarlo con migliaia di supercomputer.

ancora pubblicati; risale al periodo dei file sull'Afghanistan (agosto) è criptato, non se ne conosce la password, si chiama 'insurance', assicurazione; più precisamente ''insurance.aes256', è facilissimo da trovare in rete e scaricare; per vederlo è necessario avere una password che è uno dei segreti meglio custoditi in rete. Da che se ne sa, tutta la 'potenza di fuoco' della CIA è impegnata a cercare di decriptarlo con migliaia di supercomputer. L'algoritmo di criptazione AES è di derivazione militare; si dice che l'autore dell'algoritmo abbia previsto delle 'backdoor', delle scorciatoie per decriptarlo; per ora nessuno è riuscito. File criptati a 256 bit non sono facili da decriptare se non si sa la password; un supercomputer (inesistente ad oggi) in grado di provare un miliardo di miliardi di combinazioni al secondo ci metterebbe in teoria 3*10^51 anni ( cioè la cifra 3 con cinquantuno zeri dopo).

La seconda è una costellazione di siti: Assange, prima di essere arrestato, ha comunicato che esistono almeno 335 siti-copia di Wikileaks; (oggi sono molto di più). E' stata predisposta una procedura con la quale, da ogni sito-copia, è possibile creare una nuova copia. Per farlo, è sufficiente avere a disposizione un server linux, scaricare un file e decompattarlo con la password 'ONION' oppure 'ROUTER'. Con tutte le altre parole non funziona. Solo 'onion' e 'router'. Curioso.

Gli operatori di sistema sono troppo intelligenti per aver scelto queste due parole a caso; se sono lì, hanno un motivo di esistere. Indagando un po' nel passato prossimo della rete, non si fa fatica a trovarne il senso. Si accavallano concetti che sembravano separati, si allontanano e ricongiungono, fino a suggerire una strada: la storia di Wikileaks porta a concludere che non è altro che un clamoroso autogol degli Stati Uniti; così com'è successo per internet, di nuovo qualcosa è sfuggito al controllo.

Per chi ha tempo di leggere e curiosità da spendere, cerco di mettere insieme i pezzi per ricostruire la storia di quello che forse è stato il più grande misunderstanding della storia delle comunicazioni.

* * *

Intorno al 1996/1998 la ricerca su questa 'rete a cipolla' che ha lo scopo di rendere anonimi i mittenti delle comunicazioni viene finanziata, i risultati presentati alla IEEE, nasce uno spin-off commerciale (Freedom network) che non riesce però a sopravvivere: nessuno lo finanzia.

Nel 1999 si spengono le luci su OR: non ci sono finanziatori (esattamente ciò che capitò con internet, una volta raggiunti gli scopi) e i militari giudicano terminata la ricerca. Probabilmente è proprio in questo momento che OR continua a vivere come progetto riservato tra le agenzie di intelligence.

A questo punto qualche parola su OR: è un sistema che serve a garantire l'anonimato a chi invia comunicazioni in rete; cioè il destinatario della comunicazione non può sapere chi ha inviato il messaggio; il mittente risulta irrintracciabile. Ciò serve a militari, ambasciate, etc che operano in paesi totalitari nei quali il controllo della rete è governativo.

Le ricerche universitarie, però, sono pubbliche e dure a morire; al primo Privacy Enhancing Technologies Workshop (Workshop on Design Issues in Anonymity and Unobservability, in nome dic e tutto) viene presentata la 'cipolla' (guardate il programma) e in quell'occasione si incontrano due persone che avranno un ruolo nella nostra storia: Syverson e Dingledine, porteranno avanti gli studi sul tecnologico ortaggio.

DARPA non sta a guardare: nel 2001 riprende i finanziamenti, per poter comunque essere dentro al progetto, che riceve il premio 'edison innovation award'; ciò comporta nuovi studi e la completa riscrittura del codice, il progetto prende il nome di TOR (The Onion Router, se n'era già parlato su questo sito alla voce tunneling). Come (quasi) tutti i progetti di ricerca si apre all'open source e nell'ottobre 2003 viene pubblicato con la più ampia delle licenze, la licenza MIT. Anche in questo caso l'open source ha un ruolo cruciale nello sviluppo delle tecnologie.

Questo è un punto fondamentale da capire: aprendosi in questo modo, TOR non può essere un software-spia in mano agli americani: il codice è aperto, ogni programmatore può vedere come si comporta.

E i militari erano daccordo? Sì. Se non fosse diventato un progetto 'open' chiunque si sarebbe accorto che un nodo della rete TOR era, in realtà, un nodo militare. Aprendola a tutti non poteva esserci questo rischio; i militari, grazie alla sicurezza intrinseca, potevano utilizzarla senza 'dare nell'occhio'.

Il 2004 è un anno cruciale; sia DARPA che Operation Naval Research cessano il finanziamento che continua con EFF, electronic frontier foundation, la fondazione no-profit che ha a cuore la libertà della rete; lo supporterà fino al novembre 2005, anno di nascita di TOR PROJECT che riceve finanziamenti da diverse entità.

Da questo momento chiunque voglia restare anonimo usa TOR: ambasciate, comuni cittadini, dissidenti, giornalisti: grazie ad esso abbiamo avuto notizie dalla Cina, dall'Iran, da tutti i paesi che hanno costruito 'muri di fuoco' per proteggere la rete. La 'cipolla' cresce a dismisura, i nodi intermedi diventano moltissimi. Può essere interessante vedere l'uso di TOR in Iran:

Quel Roger Dingledine di cui sopra, un ricercatore, nel luglio 2005 presenta in una conferenza la rete TOR, mettendo l'accento su un concetto da tenere bene in mente, perchè è all'origine dell'uragano wikileaks di oggi:

"Focus of Tor is anonymity of the

communication pipe,

not what goes through it"

" Lo scopo di TOR è l'anonimato

nella catena di comunicazione del messaggio,

non il suo contenuto"

communication pipe,

not what goes through it"

" Lo scopo di TOR è l'anonimato

nella catena di comunicazione del messaggio,

non il suo contenuto"

A questo punto è necessaria una precisazione tecnica: la rete 'a cipolla' è costituita da una specie di passa parola: la comunicazione che volete inoltrare viene passata ad un primo nodo sulla frontiera della rete (entry-node) il quale lo comunica ad un nodo interno, criptando il messaggio e nascondendone l'origine, che a sua volta lo comunica ad un altro nodo interno nelle stesse condizioni, ciò prosegue x volte fino a quando la comunicazione passa ad un altro nodo sulla frontiera (exit-node) che decripta il messaggio e lo invia al destinatario, che non sarà in nessun modo in grado di risalire al mittente ma, naturalmente, AL MESSAGGIO SI', così come anche l'exit-node è in grado di leggere perchè lo ha decriptato. Semplice no?

Migliaia di persone conoscono questi argomenti; non sono certo segreti. Anche lo svedese Dan Egerstad li conosce; per verificarli costruisce cinque exit-node; la procedura è pubblica, il programma open source. Osserva che le comunicazioni sono effettivamente 'in chiaro' e guarda cosa passa sui suoi nodi. La reazione è poco entusiasmante: è tutto porno. La rete TOR viene utilizzata da chi vuole vedere porno online senza farsi 'beccare' come mittente della navigazione. Poi guardando meglio tra ciò che resta si accorge che ci sono, in chiaro, messaggi riservati da una ambasciata all'altra. Login e password di indirizzi email di alti funzionari. Comunicazioni riservatissime su vicende internazionali. Le comunicazioni delle ambasciate di Australia, Giappone, Iran, India e Russia, impiegati degli uffici del Dalai Lama, messaggi di gruppi di attivisti.

Ad Egerstad prende un po' il panico: è assolutamente sicuro di non essere l'unico a poterlo fare; anzi chiunque gestisce un exit-node lo può fare, e si spiega del perchè ci siano così tanti volontari che li costruiscono. Indagando, scopre che molti di questi hanno un traffico enorme, non certo possibile a chi gestisce volontariamente un server; sono probabilmente server gestiti da organizzazioni con grande capacità di spesa.

Ad Egerstad prende un po' il panico: è assolutamente sicuro di non essere l'unico a poterlo fare; anzi chiunque gestisce un exit-node lo può fare, e si spiega del perchè ci siano così tanti volontari che li costruiscono. Indagando, scopre che molti di questi hanno un traffico enorme, non certo possibile a chi gestisce volontariamente un server; sono probabilmente server gestiti da organizzazioni con grande capacità di spesa. Non sa che fare. Il pensiero di passare tutto alle autorità svedesi lo tenta, ma sa che in questo caso verrà usato come sistema di spionaggio; fedele all'etica-hacker, cerca qualche altro modo per denunciare al mondo questa vulnerabilità di sistema.

Così avvisa tutti i governi interessati dai messaggi che ha visto.

Nessuno risponde, tranne... l'Iran, che è interessatissimo e vuole sapere tutti i minimi dettagli.

Egerstad è disperato; non può certo rivelare tutto solo all'Iran. E' in possesso di un segreto (non tanto) che è peggio di una bomba nucleare e non sa a chi comunicarlo.

Studia un sistema semplice: delle centinaia di email/password che ha visto ne pubblica 100 sul suo blog; in questo modo tutti avrebbero potuto controllare l'effettiva verità di quanto diceva.

Il messaggio sul blog terminava con " I'm just going to put it online and see what happens'' (voglio solo vedere cosa capita).

Avesse immaginato...

Commenti Inserisci commento